凌晨3点的报警短信

"滴滴滴——"

手机屏幕在漆黑的卧室里突然亮起,刺眼的白光像一把刀划破了我的睡意,眯着眼瞥了一眼,是一条来自监控系统的报警短信:

【紧急】订单同步接口调用频率超限,服务已降级!

我猛地从床上弹起来,脑袋里闪过无数个问号:"又来了?这已经是本周第三次了!"

作为一个负责电商平台寄售系统的程序员,我早已习惯了半夜被报警叫醒的日常,但这一次,我决定不再忍气吞声——我要让那些疯狂调用的客户端付出代价!

谁在"薅"我的接口?

我们的寄售系统允许第三方商家通过API上传商品、同步订单,理论上,每个商家应该按规则调用接口,但总有那么几个"刺头",像饿狼一样疯狂请求,导致服务器负载飙升,甚至影响正常业务。

比如上周,某个商家的爬虫脚本失控,每秒调用订单查询接口200次,直接把我们的数据库CPU干到100%,运维同事在群里怒吼:"这TM是在DDoS我们吗?"

更可气的是,这些超频调用往往伴随着无效请求——比如反复查询不存在的订单号,或者高频提交重复数据。它们不仅浪费资源,还让我们的日志系统塞满了垃圾信息。

复仇计划:让接口学会"拉黑"

既然好言相劝没用,那就别怪我心狠手辣了,我决定给API加一个"自动拉黑"功能:

- 计数:记录每个客户端的调用频率。

- 判断:如果某IP或Token在短时间内超过阈值(比如1秒10次),触发警告。

- 惩罚:第一次警告,第二次限流,第三次直接拉黑1小时。

- 日志:记录黑名单事件,方便后续排查。

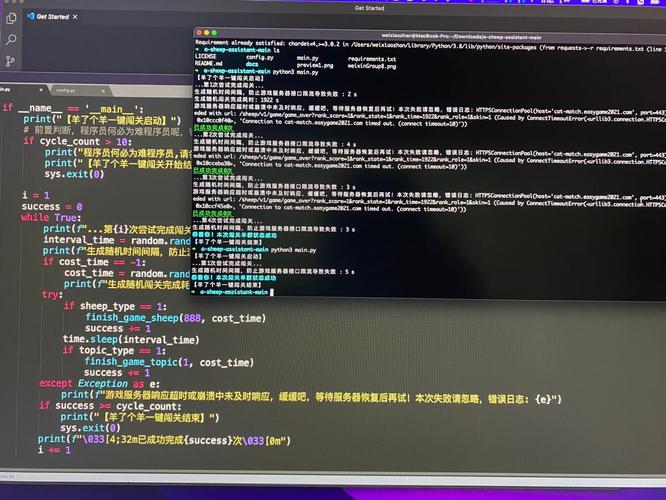

代码大概长这样(伪代码):

def check_rate_limit(client_ip, api_token):

current_time = time.now()

call_history = get_call_history(client_ip, api_token)

# 计算最近1秒内的调用次数

recent_calls = [t for t in call_history if current_time - t < 1]

if len(recent_calls) > 10: # 超过10次/秒

if client_ip in blacklist:

return False # 直接拒绝

else:

add_to_blacklist(client_ip, hours=1) # 拉黑1小时

log_abuse(client_ip, api_token)

return False

else:

record_call(client_ip, api_token, current_time)

return True

上线第一天,误伤友军

新功能上线后,我美滋滋地等着看那些"接口狂魔"被制裁,结果……第一个被拉黑的竟然是我们自己的测试环境!

原来,QA团队在跑压力测试,模拟高并发场景,结果触发了自动封禁,测试同事在群里@我:"兄弟,你的接口怎么突然不理我了?"

我尴尬地回复:"呃……新功能,新功能,我马上加个白名单……"

真正的战斗:对抗"IP漂移"攻击

本以为问题就此解决,但很快,更狡猾的对手出现了。

某个商家发现自己的IP被拉黑后,竟然开始动态切换代理IP继续狂刷,我们的日志里瞬间冒出几十个不同IP的相同请求,显然是在故意绕过限制。

"呵,以为这样就能逃过制裁?"我冷笑一声,升级了防御策略:

- 基于Token限流:不光看IP,还要验证API Token,防止换IP继续刷。

- 行为分析:如果某个Token的请求模式异常(比如全是无效查询),直接封禁账号。

- 渐进式惩罚:第一次超限警告,第二次封5分钟,第三次封1天,第四次永久拉黑。

胜利的曙光(以及新的挑战)

经过几轮优化,系统终于稳定下来,那些恶意调用的请求减少了90%,服务器负载回归正常,运维同事发来贺电:"今晚终于能睡个好觉了!"

但我知道,这场战争远未结束。技术的对抗就像猫鼠游戏——今天封了IP,明天他们可能改用更隐蔽的方式;今天限制了频率,明天他们可能伪造User-Agent……

不过没关系,我们的接口已经学会了"记仇",下次再见,可就没那么容易蒙混过关了。

后记:写给所有被API折磨的程序员

如果你也在经历类似的接口滥用问题,

- 监控是第一步:没有数据支撑,优化就是盲人摸象。

- 分层防御:IP限流、Token限流、行为分析,多重保险更安全。

- 别太狠:误伤正常用户比放过恶意请求更糟糕,记得留白名单。

- 保持进化:攻击者会变,你的防御策略也得跟着升级。

愿天下所有API都能温柔待人,但也绝不任人宰割。

(完)

本文链接:http://103.217.202.185/news/4474.html